Falcongaze | Кибербезопасность | ИБ

Здесь мы делимся важной и полезной информацией по информационной безопасности.

Рассказываем:

- Как защититься от утечек конфиденциальных данных;

- Новости и громкие утечки;

- Разбираем и анализируем хакерские атаки

Менеджер: +7(499) 116-30-00 Related channels | Similar channels

1 887

subscribers

Popular in the channel

Двое мужчин из Калифорнии были арестованы и обвинены в крупнейшем мошенничестве с NFT на сегодняш...

В широком смысле корпоративная безопасность — это меры, принимаемые внутри корпорации для защиты ...

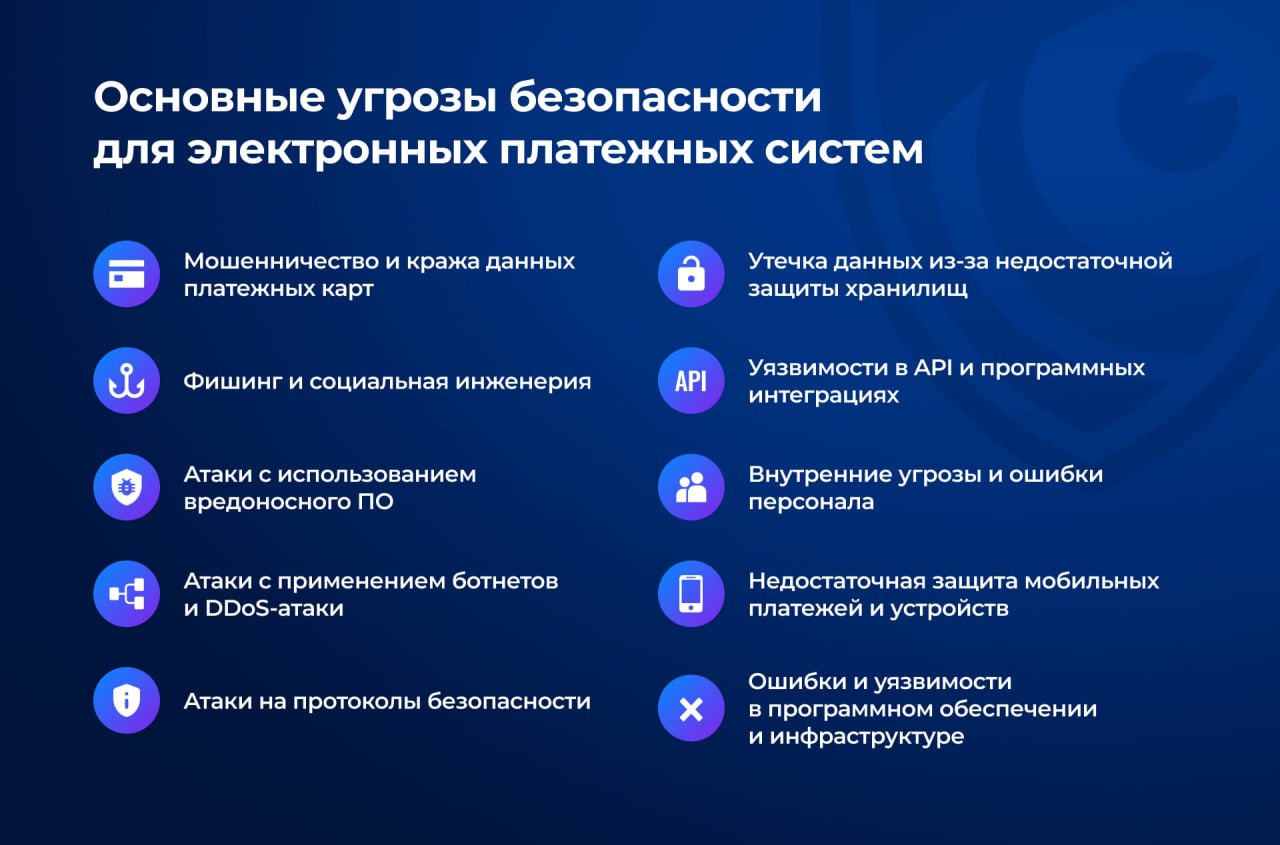

Электронные платежные системы являются важной частью как экономики современного государства, так ...

Недавно в Telegram вспыхнула новая волна атак, целью которых является установка жертве вируса Mam...

Компания Cariad, разработчик ПО для концерна Volkswagen, допустила раскрытие данных, собранных с ...